반응형

더보기

목차

- 악성 코드 분류

- 확산 방법 상 유형

- Payload 상의 유형

- 대응 방안

- DoS 공격 실습

예상 문제

- 부트 바이러스

- 바이러스 은닉 구조

- 웜의 종류

- 매스메일러형 웜

- 바이러스와 웜, 트로이 목마 차이

- Attack Agent 와 웜의 구분되는 특징

- Attack Agent 는 원격 조종이 가능하지만, 웜은 불가능.

- 웜은 원격 실행, 원격 파일 전송시 확산

- Attack Agent 는 원격 조종이 가능하지만, 웜은 불가능.

- 웜 대응 분산 구조 데이터 흐름 및 순서

- Ping of Death, SYN Flooding, Smurf Attack 공격 원리와 보안 대책

- Syn_Cookie

악성 코드 유형

- 확산 방법에 따른 분류

- 바이러스 : 다른 프로그램을 감염시켜서 전파

- 소프트웨어 취약성 : 시스템 소프트웨어의 결함을 악용

- 소셜 엔지니어링 : 사용자를 속여 악성 코드를 실행하게 유도

- Payload (피해 유형) 에 따른 분류

- 시스템이나 데이터 파일의 파괴

- 봇넷의 좀비 에이전트로 활용

- 시스템의 정보 탈취

- 키로깅, 스파이웨어

- 스텔싱 : 은닉 자체

Advanced Persistent Threat (APT) - 지능형지속위협

- Advanced : 고도화된 공격 도구를 활용

- Persistent : 공격이 성공할 때까지 장기간 공격

- Threats : 특정 목표를 겨냥하여 많은 자원과 잘 조직된 기술로 공격

ex) : Aurora, RSA, APT1, and Stuxnet

바이러스

- 다른 프로그램을 감염시킴

- Attack or Modify : 기존 프로그램에 부착하거나 수정하여 감염 확산

- 구성 요소

- 감염 메커니즘

- Infection Vector: 확산과 복제 방법.

- 트리거

- Logic Bomb: 조건이 맞으면 페이로드를 실행

- Payload

- 타겟에 피해를 줌 : 악성 행위.

- 감염 메커니즘

- 타겟에 따른 분류

- Boot Sector Infector: (마스터) 부트레코드에 감염되어 시스템이 부팅될 때 실행(확산)

- File Infector: 실행 파일에 감염.

- Macro Virus: 마크로나 스크립트에 감염

- Multipartite Virus: 여러 방법을 동시에 감염

부트 바이러스

- 1 단계 : POST (Power On Self Test)

- 운영체제를 설치할 때 HW 자체가 시스템에 문제가 없는지 기본 사항을 스스로 확인하는 POST 과정을 항상 거침

- POST 는 BIOS 에 의해 실행

- 과거에는 문제가 발견되면 경고음 등으로 알려줬으나

최근엔 메인보드의 LED 표시를 보고 파악함

- 2 단계 : CMOS

- PC 를 부팅할 때 [ESC] 또는 [F2] 를 누르면 CMOS 에 들어갈 수 있음

- 기본 장치에 대한 설정과 부팅 순서를 정할 수 있으며, 이러한 기본 설정 사항을 BIOS 가 읽어 시스템에 적용

- 3 단계 : 운영체제 위치 정보 로드

- 부트 바이러스는 이 3 단계에서 동작

- 과거에 부트 바이러스에 감염된 플로피디스크로 운영체제를 구동하면, 바이러스가 MBR 과 함께 PC 메모리에 저장되어 부팅 후에 사용 되는 모든 프로그램을 감염

ex) 브레인, 몽키, 미켈란젤로

파일 바이러스

- 파일을 직접 감염시켜 바이러스 코드를 실행시키는 것

- 하드디스크 부팅이 일반화되면서 부트 바이러스의 대안으로 등장

- 실행 파일 (COM, EXE)과 오버레이 파일, 디바이스 드라이버 등에 감염

- 전체 바이러스의 약 80% 를 차지

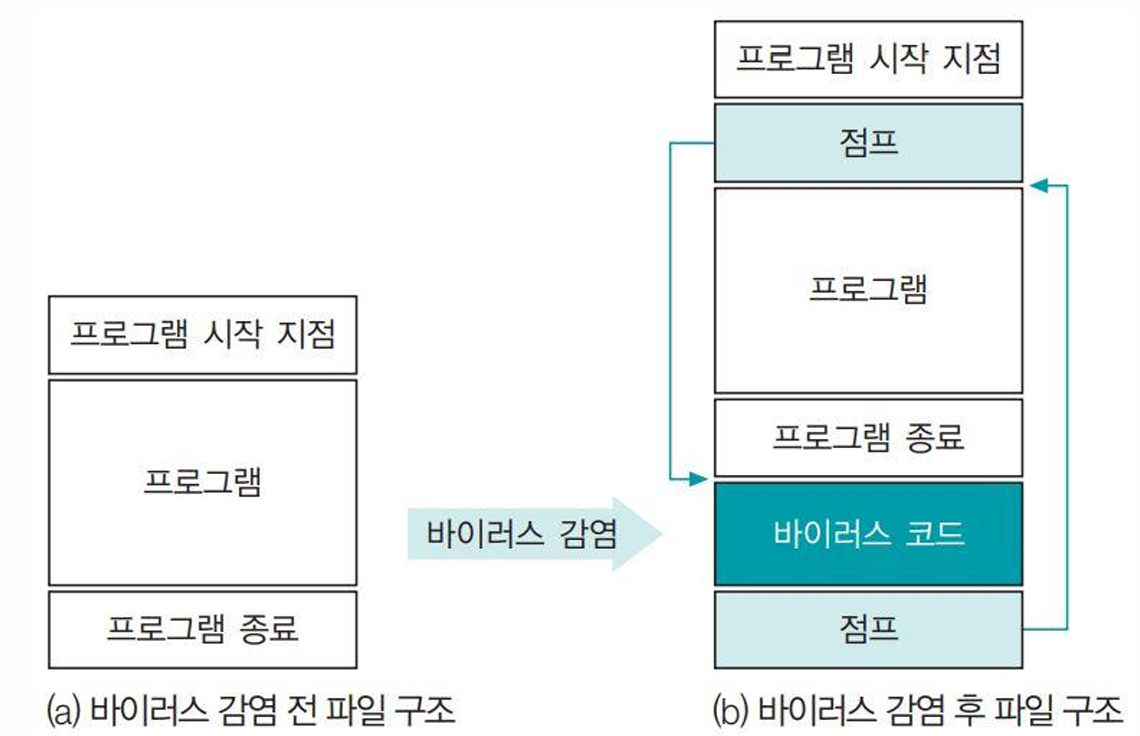

- 파일 바이러스의 감염 위치

- 프로그램을 덮어쓰는 경우

- 프로그램 앞부분에 실행 코드를 붙이는 경우

- 프로그램 뒷부분에 바이러스 코드를 붙이는 경우

바이러스 예제

감염이 됐는지 안됐는지 확인하기 위해 Signature 를 붙인다. prepend 는 감염됐다는 의미이다.

- (a) A Simple Virus

- Main Program:

- 프로그램의 주 실행 부분.

- infect-executable: 실행 가능한 파일을 감염시킴.

- if trigger-pulled then do-damage;: 특정 조건이 만족되면 피해를 입다.

- goto next;: 다음 단계로 이동.

- Subroutine: infect-executable

- 작동 원리:

- 무작위 실행 파일(get-random-executable-file)을 선택.

- 파일의 첫 번째 줄이 특정 서명(1234567)과 동일한 경우 반복(goto loop) 한다. // 중복 감염을 방지

- 그렇지 않은 경우 바이러스 코드(V)를 해당 파일 앞에 추가한다.

- 목적: 감염된 파일을 생성한다.

+-------------------+ | 바이러스 서명 (1234567) | +-------------------+ | 바이러스 코드 (V) | +-------------------+ | 원래 프로그램 코드 | +-------------------+

- 작동 원리:

- Subroutine: do-damage

- 작동 원리: 특정 조건이 만족되면 피해를 입히는 코드가 실행된다.

- 역할: 사용자나 시스템에 손해를 가한다.

- Subroutine: trigger-pulled

- 작동 원리: 특정 조건이 참인 경우 true를 반환.

- 역할: 피해를 발생시키는 조건을 확인한다.

- Main Program:

- (b) A Compression Virus

- Main Program:

- 프로그램의 주 실행 부분.

- if ask-permission then infect-executable;: 허가가 있으면 감염 절차를 실행.

- uncompress rest-of-file;: 압축된 원본 파일을 해제.

- run uncompressed file;: 압축 해제된 파일을 실행.

- 압축을 해제하지 않으면 원본 프로그램이 실행되지 않으며, 이는 감염된 파일이 제대로 작동하지 않게 만들 수 있다. 바이러스는 이러한 과정을 통해 자신을 숨기면서도 파일의 원래 기능을 유지하려고 한다.

- Subroutine: infect-executable

- 작동 원리:

- 무작위 실행 파일(get-random-executable-file)을 선택.

- 파일의 첫 번째 줄이 특정 서명(01234567)과 동일한 경우 반복(goto loop).

- 그렇지 않으면 파일을 압축(compress file)한 뒤, 바이러스 코드(CV)를 해당 파일 앞에 추가.

- 목적: 실행 파일을 압축하고 바이러스를 삽입.

- 작동 원리:

- Main Program:

은닉

- 정의: 압축을 해서 전체 파일 사이즈를 줄여서 프로그램 뒷부분에 바이러스 코드를 삽입하여 감염을 숨김.

- 구조: 바이러스 실행 후 원래 프로그램이 실행되도록 변조.

- 설명: 은닉 바이러스는 원본 프로그램을 변조하지 않은 것처럼 보이게 만들며, 감염 여부를 감지하기 어렵게 만든다.

- 은닉 방법에 따른 분류

- 암호화 바이러스:

- 랜덤키로 나머지 부분 암호화 키는 암호문에 숨겨둠 (키와 암호문을 구분하지 못함)

- 실행되면 자신이 아는 위치에서 키를 꺼내 복호화

- 복제 시 마다 다른 키를 사용

- 암호문과 키가 매번 달라지므로, 방어자가 키의 위치를 찾기 어려움

- 폴리모픽(Polymorphic) 바이러스:

- prepend 전에 변경

- 감염 시 마다 변이 (mutates) 하여 signature 기반 탐지를 어렵게 함

- 메타모픽(Metamorphic) 바이러스:

- prepend 후에 변경

- 폴리모픽 + 실행 시 마다 변이

- 암호화 바이러스:

- 특징

- 암호화

- 다형성

- 백신 프로그램은 바이러스 파일 안의 특정한 식별자로 바이러스 감염 여부를 판단

- 이 기능을 우회하기 위해 사용하는 것이 다형성 바이러스

- 코드 조합을 다양하게 할 수 있는 조합 프로그램을 암호형 바이러스에 덧붙여 감염시키므로 프로그램이 실행될 때마다 바이러스 코드 자체를 변경하여 식별자를 구분하기 어렵게 함

- 다형성 바이러스는 제작하기도 어렵고 진단하기도 어려움

매크로 바이러스

- 정의:

- MS 오피스 프로그램의 매크로 기능으로 감염되는 바이러스

- 문서 내부의 매크로 스크립트를 통해 감염.

- 비주얼 베이직 스크립트 (VBS) 로 많이 제작됨

ex) 워드 콘셉트, 와쭈, 엑셀-라룩스, 멜리사 바이러스

- 증상

- 문서가 정상적으로 열리지 않거나 암호가 설정되어 있음

- 문서 내용에 깨진 글자나 이상한 문구가 포함되어 있음

- 매크로 메뉴가 실행할 수 없게 잠겨 있음

- 엑셀이나 워드 작업 중 VB 편집기의 디버그 모드가 실행됨

웜과 기타 확산

- 정의: 증식(자신을 전송하여 실행시킴)를 통해 네트워크를 통해 스스로 전파되며, 리소스를 고갈시키는 것이 목표

- 전송 수단:

- 메일, 메신저

- 파일 공유

- 원격 실행(Remote Execution).

- 원격 파일 공유

- 원격 로그인.

- 전송 대상 찾기

- 호스트 테이블(host tables), 주소록(address books), 연락처 목록(buddy lists), trusted peers 뒤지기

- 네트워크 Scanning

- 종류

- 매스메일러형 웜

- 자기 자신을 포함하는 대량 메일을 발송하여 확산되는 것

- 제목 없는 메일이나 특정 제목의 메일을 전송하고 사용자가 이를 읽었을 때 감염

- 특징과 증상

- 메일로 전파되며 감염된 시스템이 많으면 SMTP 서버 (TCP 25번 포트) 의 네트워크 트래픽이 증가

- 출처나 내용이 확인되지 않은 메일을 열었을 때 확산되는 경우가 많음

- 변형된 종류에 따라 시스템에 임의의 파일을 생성

- 예시

- 베이글 웜은 웜 파일을 실행할 때, "Can't find a viewer associated with the file" 과 같은 가짜 오류 메시지를 출력

- 넷스카이 웜은 윈도우 시스템 디렉터리 밑에 CSRSS.exe 실행 파일을 만듬

- 예시 : 베이글, 넷스카이, 두마루, 소빅

- 시스템 공격형 웜

- 운영체제의 고유의 취약점을 이용하여 내부 정보를 파괴하거나, 컴퓨터를 사용할 수 없는 상태로 만들거나, 외부 공격자가 시스템 내부에 접속할 수 있도록 악성 코드를 설치하는 형태

- 간단한 패스워드 크래킹 알고리즘을 포함하고 있어 패스워드가 취약한 시스템을 공격하는 웜도 있음

- 특징과 증상

- 전파할 때 과다한 TCP/135, 445 트래픽이 발생

- windows, windows/system32, winnt, winnt/system32 폴더에 SVCHOST.EXE 파일을 설치

- 공격 성공 후 UDP / 5599 등의 특정 포트를 열어 외부 시스템과 통신

- 시스템 파일 삭제 또는 정보 유출(게임 CD 의 시리얼 키 등)이 가능

- 종류 : 아고봇, 블래스터 웜, 웰치아

- 네트워크 공격형 웜

- 특정 네트워크나 시스템에 대해 SYN 플러딩이나 스머프와 같은 서비스 거부 (DoS) 공격을 수행하는 것

- 분산 서비스 거부 공격을 위한 봇 형태로 발전

- 증상

- 네트워크가 마비되거나 급격히 느려짐

- 네트워크 장비가 비정상적으로 동작

- 예시 : 클레즈

- 매스메일러형 웜

모바일 코드

- 설명:

- 자바 스크립트 처럼 전송되어와서 실행되는 코드

- 종류: 자바 애플릿(Java Applet), 액티브X(ActiveX), 자바스크립트(JavaScript), VBScript.

- 특징:

- 사용자가 명시적으로 실행하지 않아도 자동으로 실행.

- 바이러스, 웜, 트로이 목마와 결합 가능.

드라이브 바이 다운로드

- 악성 웹사이트에 접근하기만 해도 악성코드 다운로드나 설치가 일어남

- 브라우저 취약성 이용

- 악성 웹사이트로의 유도 방법이 문제

- 예시 : 워터링홀(Watering-hole) 공격 : 타켓 웹사이트에 드라이브 바이 다운로드를 설치

ClickJacking 클릭재킹

- UI redress 공격

- 정상 웹 사이트의 버튼 아래(over and under) 다른 버튼을 숨겨둠

- 사용자가 정상 버튼을 누르면 악성 웹사이트 (악성코드 설치) 실행 버튼이 눌러짐

- 키스트로크 하이재킹

- 비밀번호 입력을 엉뚱한 창(inputbox)에 하게 하여 탈취

- 키로깅(키보드 인터럽트를 가로채는) 과 다름

- 비밀번호 입력을 엉뚱한 창(inputbox)에 하게 하여 탈취

스팸

- 벌크 이메일

- Costs 를 부가

- 네트워크 트래픽 부하

- 사용자에겐 스팸 걸러는 부담

- 최근에는 봇넷에 의해 전송

- 악성코드 이송 수단

- 피싱 공격에 활용

트로이 목마

- 정상적인 프로그램처럼 보이지만, 내부에 악성 코드를 포함한 프로그램.

- 사용자에게 감지되지 않도록 히든 코드 (숨겨진 코드)를 포함.

- attack 되어 감염된 코드와 구분

- 세가지 모델

- 정상 프로그램 기능을 수행하며 악성 행위 병행

- 정상 프로그램의 기능을 변형하여 악성 행위 수행

- 정상 프로그램의 기능을 완전히 수정하여 악성 행위만 수행

Payload - 시스템 오염

- 감염된 시스템의 데이터 파괴

- 시스템이나 컨텐츠에 이상한 메시지 출력

- 사용자 데이터를 암호화 시키고 돈을 요구 (랜섬웨어)

- 물리적 손상 : BIOS 코드 변경

- 논리 폭탄(Logic Bomb) : 특정 조건이 만족되면 악성 행위 실행

Attack Agent

- Bot (robot), zombie, drone

- 감염된 컴퓨터를 조종하여 악성행위

- botnet : bot 들의 콜렉션

- Bot 의 용도

- DDoS 공격, 스팸메일 발송

- 트래픽 감청, 키로깅

- 악성코드 배포

- 여론조사 조작, 댓글 조작

- 원격 조종

- 웜과 구분되는 특징

- IRC(채팅), Http 등 사용

- 최근엔 P2P 네트워킹을 사용하는 경우도 있음

- 추가 프로그램을 다운받아 실행하는 경우도 있음

Payload - 정보 탈취

- 정보 탈취 방식:

- 키로거 (Keylogger): 키보드 입력을 도청하여 id, pw 획득

- 스파이웨어 (Spyware):

- 모니터링 (파일 저장 등)

- 정보 탈취 (개인정보) 등

- 피싱 (Phishing): 소셜 엔지니어링, 사용자를 속여서 신뢰하게 함

- 스피어피싱 : 대량 배포가 아닌 특정인을 겨냥해서, 관련 정보등을 활용하여 피싱

Payload - Stealthing

- 백도어, 트랩도어

- 통상의 보안 절차(접근 제어 등)을 거치지 않고 실행되는 프로그램 내의 실행 포인트

- 특정한 입력을 감지하여 실행

- 또는 특정한 사용자 id 나 특정한 event 가 연속으로 일어날 때

- 또는 특정 네트워크 port 를 listen

- 예시

- Rootkit

- 설명: 프로그램, 실행 시 루트 권한 획득

- 시스템의 모든 것을 컨트롤

- 프로그램이나 파일 변경

- 프로세스 모니터링

- 네트워크 패킷 전송

- 프로세스나 파일 등에 관한 동작을 숨겨, 자신을 은닉

- Rootkit

대응 방안

- 예방

- 시스템 최신 업데이트 및 모든 패치 적용: 악성코드가 취약점을 악용하지 못하도록 OS 및 소프트웨어를 최신 상태로 유지.

- 응용프로그램과 데이터에 적절한 접근제어:

- 사용자 권한을 최소화.

- 파일 읽기/쓰기 권한을 제한.

- 사용자 교육: 소셜 엔지니어링(예: 피싱) 공격을 방지하기 위한 인식 교육.

- 예상 외 대응 방안

- 대응 방안 : 탐지, 식별, 제거

- 효과적인 대응방안 요구 사항

- 일반성 (Generality): 다양한 환경에서 적용 가능.

- 시의성 (Timeliness): 신속한 탐지 및 대응.

- 저항성 (Resiliency): 공격이 반복되어도 방어 체계를 유지.

- 서비스 장애 최소화

- 투명성 (Transparency)

- 글로벌/로컬 커버리지: 전 세계 또는 로컬 네트워크를 포괄하는 보호.

Host-Based 스캐너

- 안티 바이러스 소프트웨어 4세대

- 1세대: 단순 스캐닝 및 시그니처 기반 탐지.

- 2세대:

- 휴리스틱(Heuristics) 스캐닝 및 휴리스틱 rules 을 사용해 탐지

- 무결성 체크

- 3세대:

- Activity traps

- 행위 기반 탐지

- 램상주, 프로그램 행위 모니터링

- 4세대:

- Full-feature protection

- 모든 기법을 혼합하여 사용

Perimeter Scanning 방법

- 파이어월과 IDS(침입 탐지 시스템) 단에서 악성코드 탐지:

- 이메일 서버 및 웹 프록시에서 악성코드 동작 감지.

- IDS가 트래픽 분석을 통해 의심스러운 활동을 탐지.

- Ingress 모니터:

- enterprise 네트워크와 인터넷 경계에 위치

- border router, external firewall, passive monitor 형태

- Egress 모니터: scanning 을 위한 outgoing traffic 을 탐지

Perimeter 웜 대응

- Class A: Signature-based worm scan filtering: 시그니처 기반 스캔 필터링.

- Class B: Filter-based worm containment: 내용까지 확인

- Class C: Payload-classification-based worm containment: 패킷 단위로 웜의 포함여부 확인

- Class D: Threshold random walk (TRW) scan detection : 랜덤 destination scan 여부로 판단

- Class E: Rate limiting: scan-like 트래픽을 제한

- Class F: Rate halting: 컨넥션 갯수나 트래픽양이 기준 초과시 차단

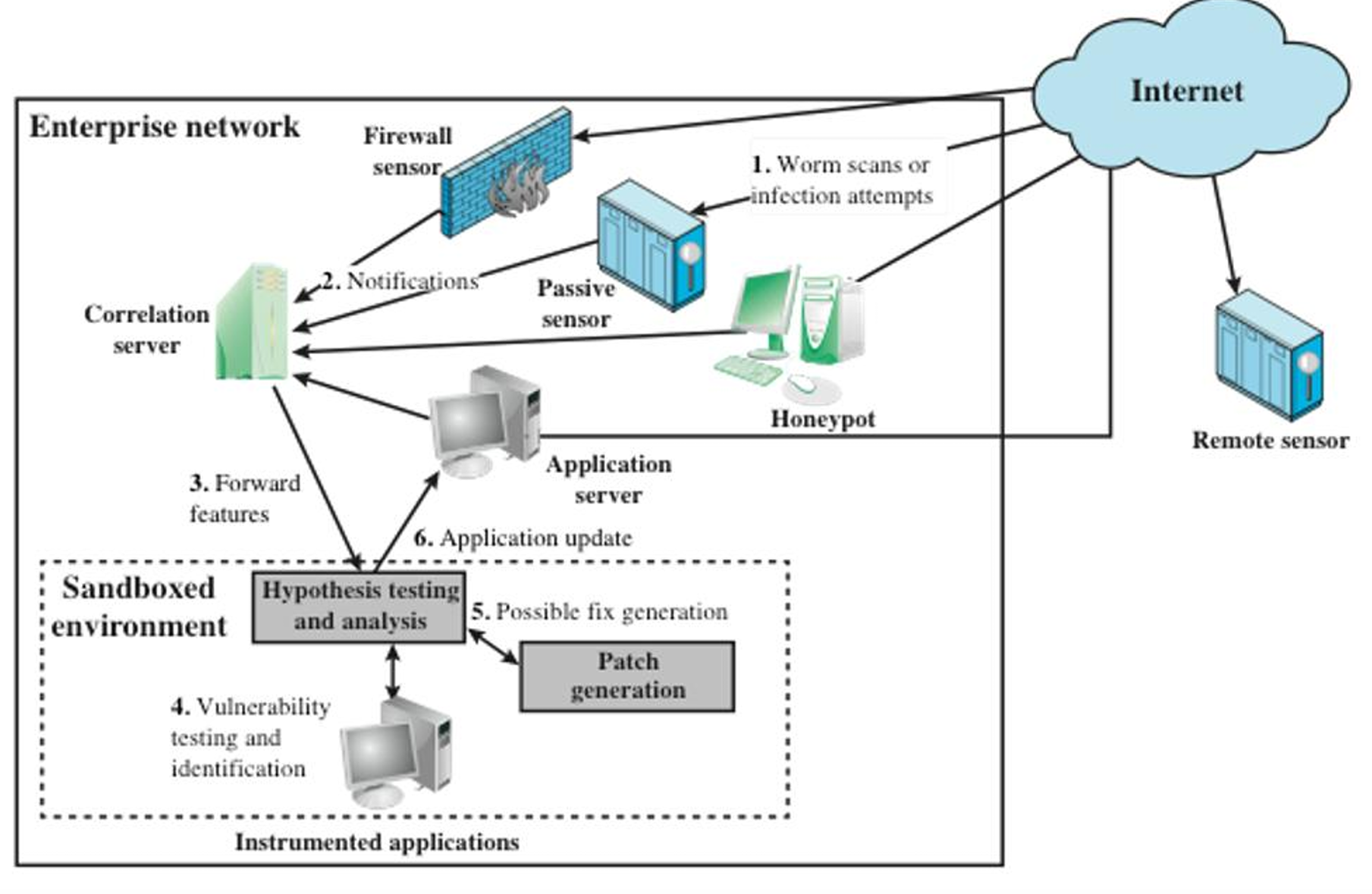

웜 대응 분산 구조

- 데이터 흐름

- 1단계: 네트워크 상의 다양한 위치에 놓인 센서 (Firewall sensor, Passive sensor) 가 웜을 탐지

- 2단계: 센서가 alert 를 중앙서버(Correlation server) 에 송신, 서버는 수신된 alert 들을 종합, 분석하여 판단

- 3단계: 서버는 웜을 protected environment 로 보냄

- 4단계: 의심스런 SW 를 샌드박스에서 실행하면서 취약성(악성) 분석

- 5단계: 소프트웨어 패치를 생성하여 샌드박스에서 실험

- 6단계: 패치를 배포

DoS 공격 실습

- DoS (Denial of Service (서비스 거부))

- 정의 : 공격 대상이 수용할 수 있는 능력 이상의 정보를 제공하거나 사용자 또는 네트워크 용량을 초과시켜 정상적으로 작동하지 못하게 하는 공격

- 특징

- 파괴 공격: 디스크, 데이터, 시스템 파괴

- 시스템 자원 고갈 공격 : CPU, 메모리, 디스크의 과다한 사용으로 인한 부하 가중

- 네트워크 자원 고갈 공격 : 쓰레기 데이터로 네트워크 대역폭의 고갈

- 실습

- Ping of Death

- SYN Flooding

- Smurf Attack

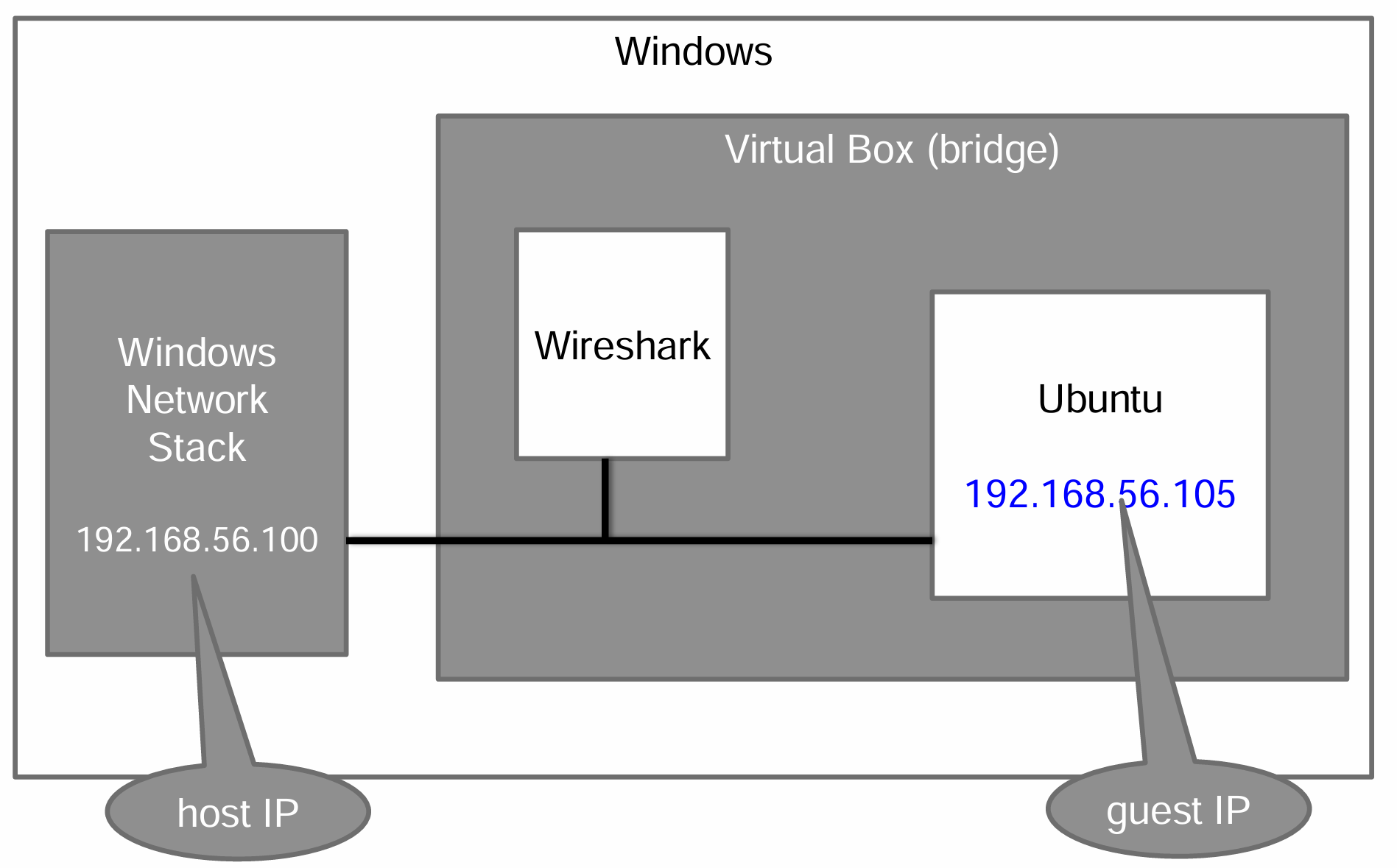

- 구성

- WireShark 설치

- Virtualbox Ubuntu

- $ sudo apt install wireshark

- $ sudo apt install hping3

- Virtualbox Ubuntu

- Virtual Box 설정

- 호스트 전용 어댑터

- 호스트와의 통신만 됨, 외부 통신 안됨

- 실습 끝나면 다시 NAT 로 돌리기

- 호스트 전용 어댑터

- 통신 설정 확인

- Ubuntu : $ ping 192.168.56.100

- Window : $ ping 192.168.56.105

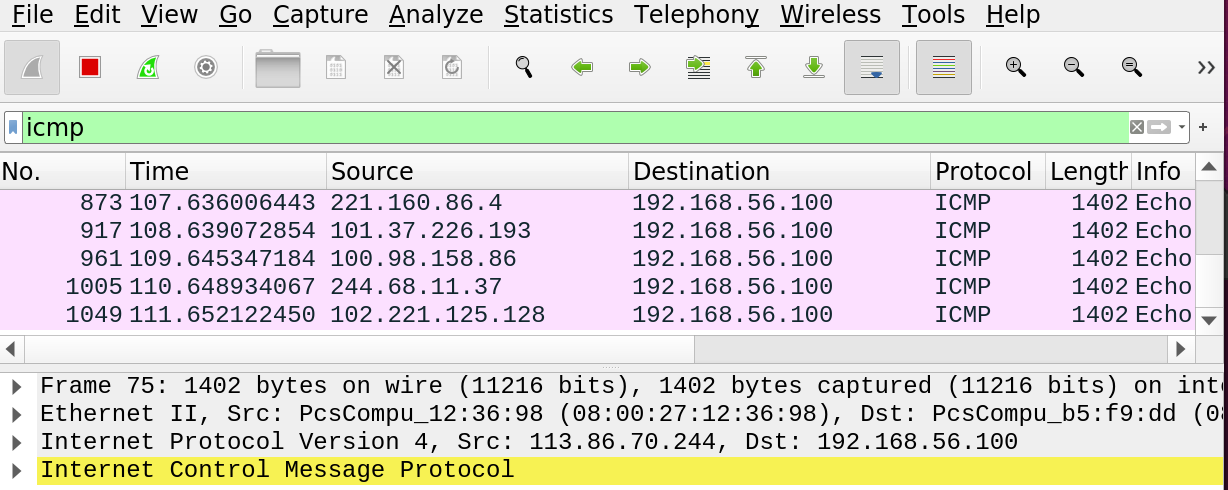

Ping of Death 공격

- 공격 원리

- ping 을 이용하여 ICMP 패킷의 크기를 정상보다 아주 크게 만듦

- ICMP 패킷의 최대 길이를 65,500 바이트로 임의로 설정

- 크게 만들어진 패킷은 네트워크를 통해 라우팅되어 공격 네트워크에 도달하는 동안 아주 작은 조각으로 쪼개짐

- 패킷이 지나는 네트워크의 최대 전송 가능 길이가 100바이트라면 패킷 하나가 655개로 분할

- 공격 대상은 조각화된 패킷을 모두 처리해야 하므로 정상적인 ping 보다 부하가 훨씬 많이 걸림

- ping 을 이용하여 ICMP 패킷의 크기를 정상보다 아주 크게 만듦

- 실습

- wireshark 실행 : $ sudo wireshark

- interface 설정

- icmp 필터링

- sudo hping3 --icmp --rand-source 192.168.56.100 -d 65000

- --rand-source : 소스 ip 변경

- -d : 데이터 패킷 크기

- 보안 대책

- 반복적으로 들어오는 일정 수 이상의 ICMP 패킷을 무시하도록 설정

- 가장 일반적으로 할 수 있는 대책은 패치

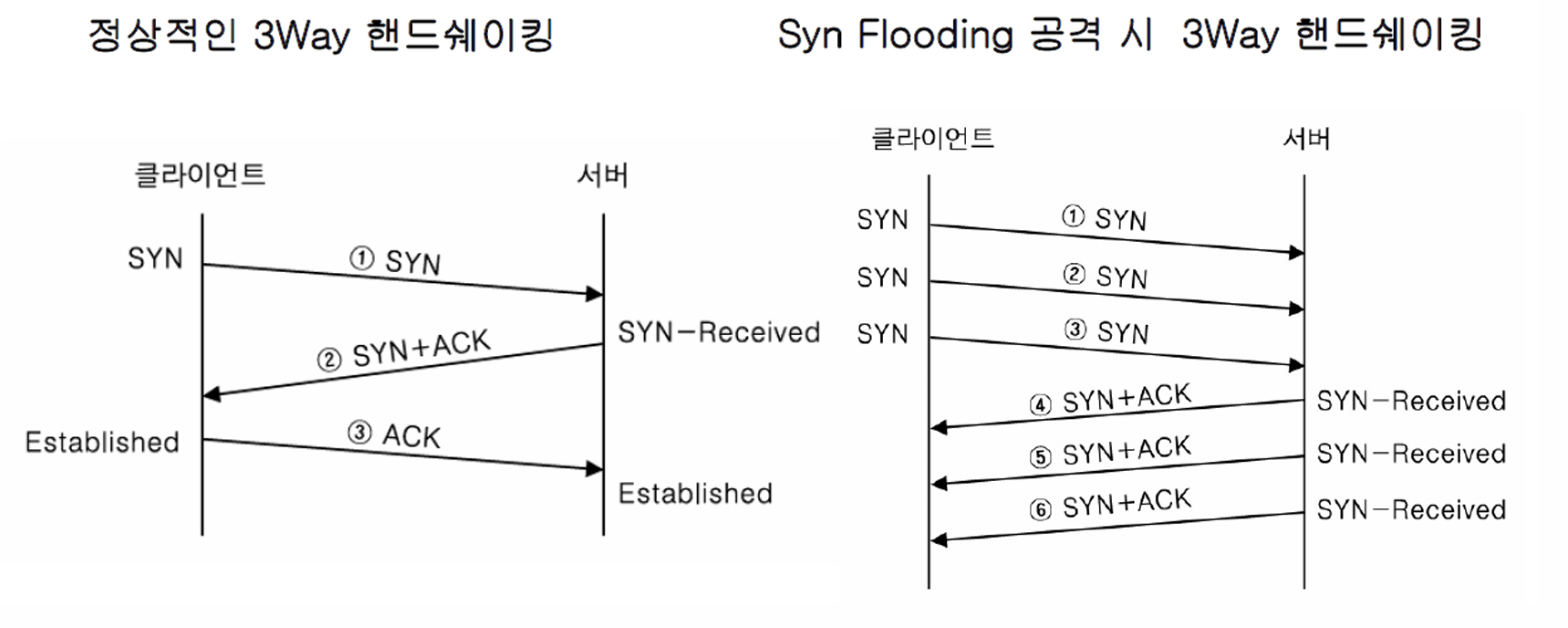

SYN Flooding

- 공격 원리

- 공격자는 많은 숫자의 SYN 패킷을 서버에 보냄

- 서버는 받은 SYN 패킷에 대한 SYN/ACK 패킷을 각 클라이언트로 보냄

- 서버는 자신이 보낸 SYN/ACK 패킷에 대한 ACK 패킷을 받지 못함

- 서버는 세션의 연결을 기다리게 되고 공격은 성공함

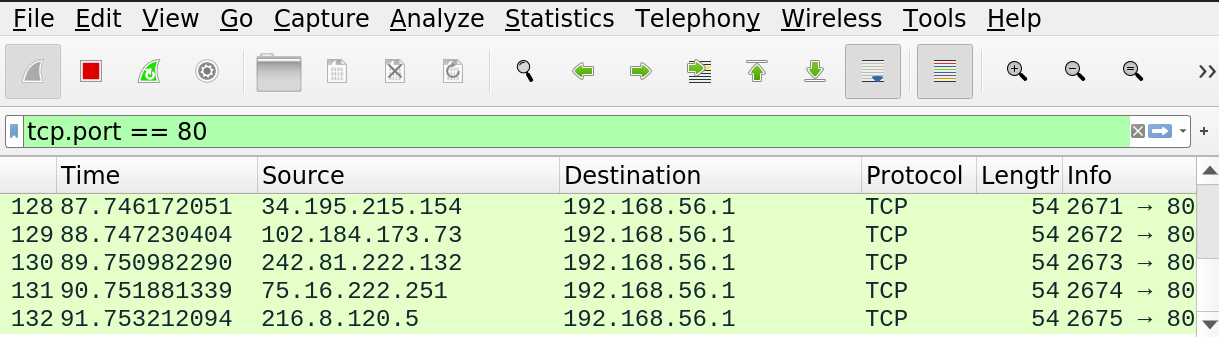

- 실습

- 웹 서버 설정

- 제어판 - 프로그램 및 기능

- windows 기능 켜기/끄기

- 브라우저 주소창의 localhost 로 확인

- 제어판 - 프로그램 및 기능

- Ubuntu

- $sudo hping3 호스트IP -p 포트 번호 -S --rand-source --flood

- $sudo hping3 192.168.56.1 -p 80 -S --rand-source --flood

- $sudo hping3 192.168.56.1 -p 80 -S --rand-source --flood

- $sudo hping3 --rand-source 호스트IP -p 80 -S

- -p : 포트번호

- -S : ack 를 보내지 않음

- $sudo hping3 --rand-source 192.168.56.1 -p 80 -S

- $sudo hping3 호스트IP -p 포트 번호 -S --rand-source --flood

- window cmd 창

- netstat -n

- 수많은 SYN_RECEIVED

- 웹 서버 설정

- 보안 대책

- 시스템 패치 설치

- 침입 탐지 시스템 (IDS) 나 침입 차단 시스템 (IPS) 을 설치

- 짧은 시간 안에 똑같은 형태의 패킷을 보내는 형태의 공격을 인지했을 경우, 그에 해당하는 IP 주소 대역의 접속을 금지하거나 방화벽 또는 라우터에서 해당 접속을 금지시킴

- 예시 : Syn_Cookie

- 클라이언트로부터 SYN 패킷을 받으면, 간단한 인증 정보가 담긴 Syn_Cookie 를 시퀀스 값에 넣고 세션을 닫음

- 클라이언트가 Syn_Cookie가 포함된 값으로 ACK를 보내면 서버는 세션을 다시 열고 통신을 시작

Smurf Attack

- 용어

- ICMP Request (Echo Request)

- 네트워크 연결 상태를 확인하기 위해 전송되는 메시지.

- 목적지 시스템에 "네트워크 연결 상태가 정상인지 확인"을 요청.

- ICMP Reply (Echo Reply)

- ICMP Request에 대한 응답 메시지.

- 요청을 받은 시스템이 "정상적으로 연결됨"을 알리기 위해 전송.

- ICMP Request (Echo Request)

- 공격 원리

- ICMP Reply 를 다른 노드가 받게 만듦

- ICMP Request 에서 sender address 를 공격 대상자의 것으로 하여 보냄

- broadcost (.255) 시 공격 대상자는 많은 reply 를 받음

- 실습

- Ubuntu

- $ sudo hping3 게스트IP -a 호스트IP --icmp

- -a : agent, 위조된 sender IP

- $ sudo hping3 게스트IP -a 호스트IP --icmp

- Ubuntu Wireshark

- 호스트 IP 로 날라가는 reply 관찰

- Ubuntu

- Smurf Attack Test

- Ubuntu

- $sudo hping3 subnet_broadcast -a 호스트IP --icmp

- sudo hping3 192.168.56.255 -a 192.168.56.100 --icmp

- $sudo hping3 subnet_broadcast -a 호스트IP --icmp

- Windows

- wireshark로 host 로 reply 되는 packet 확인

- 근데 뭐지?? request 는 보내지지만 reply 가 보이지 않는다.

- wireshark로 host 로 reply 되는 packet 확인

- Ubuntu

반응형

'3학년 2학기 학사 > 네트워크 보안' 카테고리의 다른 글

| [네트워크 보안] #14. 웹 보안 (1) | 2024.12.10 |

|---|---|

| [네트워크 보안] # 13. 파이어월 (0) | 2024.12.09 |

| b[네트워크 보안] # 11. 이메일, S/MIME (0) | 2024.12.06 |

| [네트워크 보안] #10. VPN 실습 (0) | 2024.12.05 |

| [네트워크 보안] #9. TLS, HTTPS, SSH (0) | 2024.12.04 |